La fuga di informazioni sulla combolist di Telegram è recentemente diventata un punto focale negli ambienti della sicurezza informatica a causa di una significativa violazione dei dati che ha coinvolto 361 milioni di account rubati. Queste credenziali, raccolte da una varietà di fonti tra cui malware per il furto di password, attacchi di credential stuffing e violazioni dei dati, sono state ora aggiunte al servizio di notifica di violazione dei dati Have I Been Pwned (HIBP).

Questo sviluppo consente agli utenti di verificare se i loro account sono stati compromessi. Questo blog approfondirà le complessità delle combolist di Telegram, i metodi utilizzati per raccogliere quantità così grandi di dati e le implicazioni di queste violazioni.

I meccanismi della combolist di Telegram

Un combolist, abbreviazione di “lista di combinazioni”, è una raccolta di nomi utente e password che sono stati rubati o trapelati da varie fonti. Questi elenchi vengono spesso diffusi all’interno delle comunità di criminali informatici e utilizzati per attività dannose, come attacchi di credential stuffing. In questi attacchi, i criminali informatici utilizzano strumenti automatizzati per testare le credenziali rubate su più siti Web, sfruttando la pratica comune del riutilizzo delle password tra gli utenti.

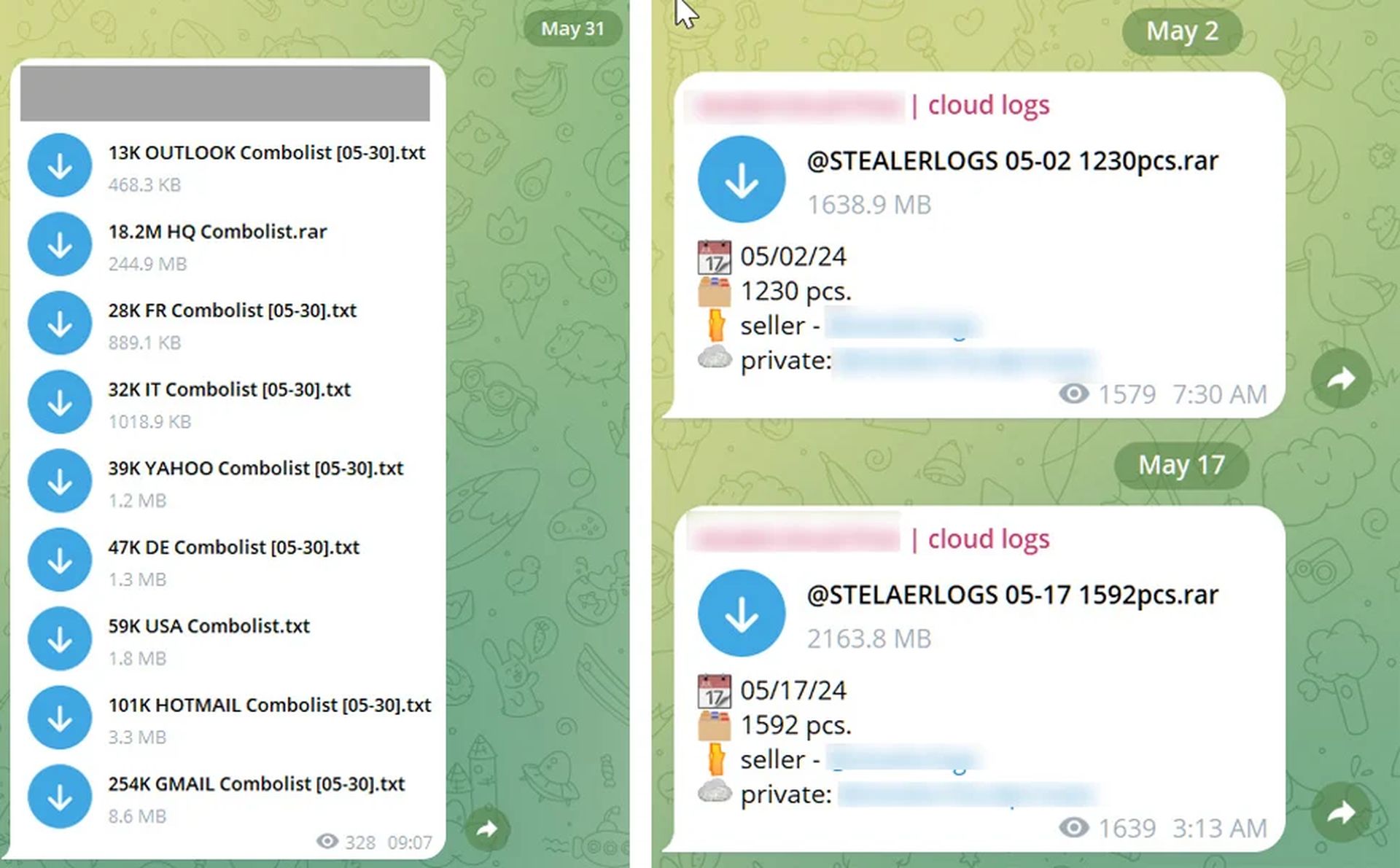

Le combolist di Telegram sono essenzialmente grandi raccolte di credenziali rubate (combinazioni di nomi utente e password) diffuse all’interno delle comunità di criminalità informatica su Telegram. I ricercatori di sicurezza informatica hanno identificato numerosi canali Telegram dedicati alla condivisione di questi elenchi, che vengono utilizzati per costruire reputazione e attirare abbonati all’interno della comunità dei criminali informatici.

Telegram è diventata una piattaforma popolare per i criminali informatici per distribuire combolist grazie ai suoi messaggi crittografati, alle grandi capacità di gruppo e al relativo anonimato. I ricercatori hanno trovato numerosi canali Telegram dedicati alla condivisione di questi elenchi, rendendo facile per gli autori malintenzionati accedere e utilizzare questi dati per ulteriori attacchi.

I dati in questi elenchi combinati provengono da varie fonti:

- Attacchi di credential stuffing: i criminali informatici utilizzano strumenti automatizzati per tentare di accedere con credenziali rubate su più siti Web, contando sulla probabilità che gli utenti riutilizzino spesso le password su servizi diversi.

- Violazioni dei dati: Gli attacchi hacker su larga scala a siti Web e servizi comportano la perdita delle credenziali degli utenti.

- Malware per il furto delle password: questo tipo di malware infetta i dispositivi e ruba nomi utente e password salvati, spesso insieme a URL associati e altri dati di navigazione.

I ricercatori, optando per l’anonimato, hanno raccolto una quantità significativa di questi dati – 122 GB di credenziali – da diversi canali Telegram e li hanno condivisi con Troy Hunt, il fondatore di HIBP. Hunt ha confermato che questo set di dati include 361 milioni di indirizzi e-mail univoci, di cui 151 milioni mai visti prima dal servizio HIBP.

Analisi della massiccia violazione dei dati

La violazione della combolist di Telegram ha raggiunto una scala senza precedenti con l’esposizione di oltre 361 milioni di indirizzi email univoci. Questa raccolta di informazioni non è solo vasta ma anche altamente granulare e spesso include non solo combinazioni di email e password ma anche URL relativi a queste credenziali. Tali dati vengono spesso rubati con mezzi sofisticati come malware che rubano le password.

Il malware che ruba le password si infiltra nei dispositivi ed estrae informazioni sensibili, tra cui:

- Nomi utente e password

- Biscotti: dati che possono essere utilizzati per dirottare le sessioni.

- URL: siti Web associati alle credenziali rubate.

I dati che circolano attraverso le combolist di Telegram vengono quindi compilati in log e condivisi o venduti sui mercati del crimine informatico. Dato l’anonimato dei ricercatori che condividono questi dati, è chiaro che verificare la legittimità di ciascuna credenziale è un compito enorme. Tuttavia, Hunt ha verificato molti degli indirizzi e-mail trapelati utilizzando moduli di reimpostazione della password e ha verificato la loro associazione con i siti Web elencati.

Nessun sito viene lasciato intatto

La dimensione del set di dati significa che quasi tutti i siti che consentono gli accessi possono essere interessati. Dalle grandi aziende ai piccoli forum, la portata di queste credenziali è vasta. Anche BleepingComputer, un sito dedicato alla sicurezza informatica, è stato coinvolto in questa violazione dei dati. Credenziali associate a Computer che dorme i forum sono stati rubati tramite malware che ruba informazioni, sottolineando la diffusa minaccia rappresentata da questo tipo di malware.

Il malware che ruba informazioni funziona infiltrandosi in un dispositivo, acquisendo informazioni sensibili e ritrasmettendole agli aggressori. Questo tipo di malware viene comunemente distribuito attraverso:

- Mezzi sociali: collegamenti o allegati nei messaggi che portano al download di malware.

- Software crackato: Il software piratato è spesso associato a malware.

- Prodotti VPN falsi: applicazioni dannose che si spacciano per servizi VPN legittimi.

- Campagne e-mail: e-mail di phishing contenenti allegati o collegamenti dannosi.

Gli utenti interessati spesso affrontano l’arduo compito di reimpostare ogni password memorizzata nel gestore password del proprio browser, così come qualsiasi altro account che utilizza le stesse credenziali. Poiché queste violazioni di solito non dispongono di timestamp, gli utenti devono presumere che tutte le credenziali salvate nel proprio browser siano state compromesse.

Il malware che ruba informazioni è diventato una sfida significativa nel campo della sicurezza informatica, facilitando una serie di attacchi, dal ransomware al furto di dati. Le violazioni di alto profilo, come quelle rivolte al governo costaricano e ad aziende come Microsoft, CircleCi e altre, spesso derivano da credenziali rubate da questo tipo di malware. La capacità del malware di acquisire un’ampia gamma di dati, tra cui la cronologia del browser e i portafogli di criptovaluta, lo rende un potente strumento per i criminali informatici.

I dati rubati vengono venduti sui mercati della criminalità informatica o utilizzati direttamente per violare account aggiuntivi. Questo ciclo continuo di furto e sfruttamento crea un ambiente di minaccia persistente in cui anche gli utenti che cambiano diligentemente la propria password possono ritrovarsi ripetutamente compromessi.

Affrontare la realtà della combolist di Telegram e delle violazioni dei dati

La massiccia fuga di 361 milioni di account sulla combolist di Telegram sottolinea la natura spietata del crimine informatico e la minaccia sempre presente rappresentata dal malware che ruba informazioni. Sebbene servizi come Have I Been Pwned forniscano strumenti importanti per consentire agli utenti di controllare la propria esposizione, il compito di garantire la propria presenza digitale rimane impegnativo. La natura granulare dei dati trapelati, inclusi URL e cookie, evidenzia la necessità di solide pratiche di sicurezza informatica e di vigilanza costante.

Poiché i criminali informatici continuano a sfruttare le vulnerabilità e a condividere dati rubati su piattaforme come Telegram, l’importanza di utilizzare password complesse e uniche, aggiornare regolarmente il software e rimanere cauti nei confronti di potenziali fonti di malware non può essere sopravvalutata. La battaglia contro il furto di credenziali e le violazioni dei dati è in corso e richiede consapevolezza e misure proattive da parte degli utenti di tutto il mondo.

Credito immagine in primo piano: ilgmyzin / Unsplash

Source: 361 milioni di account rubati esposti nella fuga di notizie dalla combolist di Telegram