Dopo una pausa di tre mesi, l’operazione malware Emotet ha ripreso a far esplodere e-mail pericolose martedì mattina mentre ristabiliva la sua infrastruttura e i dispositivi infetti in tutto il mondo. Gli allegati e-mail contenenti versioni infette di Microsoft Word ed Excel sono il vettore principale per la diffusione del famigerato malware Emotet. La DLL Emotet verrà scaricata e caricata in memoria quando l’utente apre uno di questi documenti con le macro attivate.

Quando Emotet è installato, attende pazientemente ulteriori istruzioni dal suo server C&C. Sfortunatamente, è tornato.

Emotet malware 2023

La botnet Emotet ha ripreso a inviare e-mail, secondo gli avvertimenti della società di sicurezza informatica Cofense e l’organizzazione di monitoraggio delle emotet Cryptolaemus.

L’emotet si risveglia

A partire dalle 12:00 UTC Ivan ha finalmente ottenuto E4 per inviare spam. Stiamo assistendo a modelli di Red Dawn molto grandi che superano i 500 MB. Attualmente vedo un discreto flusso di spam. Settetto di URL di payload e macro brutte. Campione: https://t.co/fWZ8n3PlFi 1/3 pic.twitter.com/r5uuiECWnp

— Criptolaemus (@Cryptolaemus1) 7 marzo 2023

Secondo conferma da Cofense a BleepingComputerla campagna di spam è iniziata alle 7:00 ET, con volumi relativamente bassi al momento.

“La prima e-mail che abbiamo visto è stata intorno alle 7:00 EST. Il volume rimane basso in questo momento mentre continuano a ricostruire e raccogliere nuove credenziali da sfruttare e rubriche da prendere di mira”.

-Confessione

Che aspetto ha il malware Emotet?

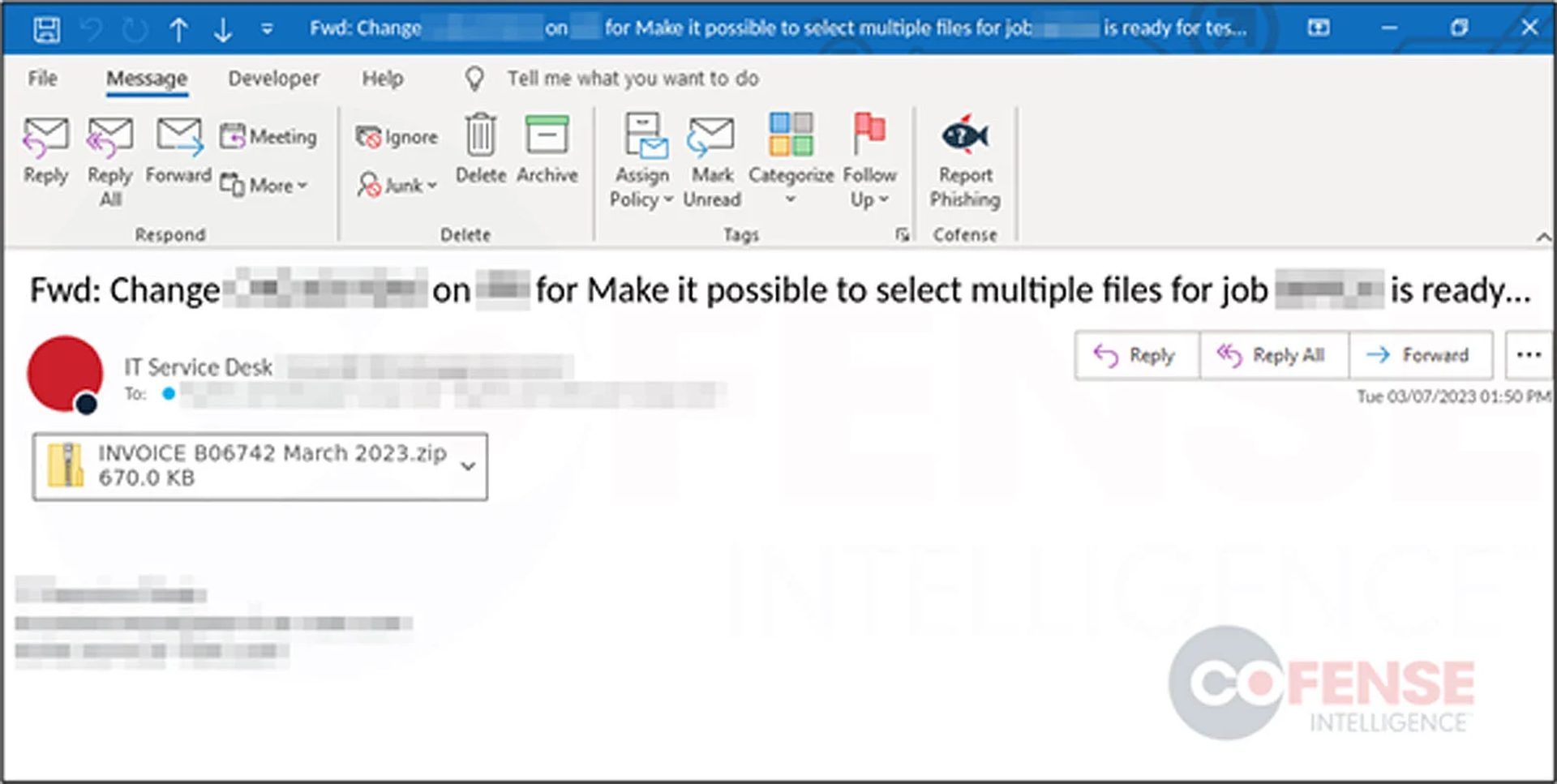

Di seguito è riportato un esempio di come gli attori delle minacce stanno cambiando le tattiche rispetto alla campagna precedente inviando e-mail che sembrano essere fatture anziché catene di risposta.

Quando apri una di queste e-mail, di solito trovi un file ZIP contenente documenti Word di dimensioni superiori a 500 MB. Includendo dati non necessari, aumentano le dimensioni dei file e rendono più impegnativo il rilevamento da parte del software antivirus.

Per preparare questi file .docx è stato utilizzato un modello “Red Dawn” di Emotet e i lettori devono abilitare il contenuto prima di visualizzarlo. Ti consigliamo di farlo non fare clic su di essa.

Sai che l’hacking di Acer è confermato? Gli hacker hanno messo in vendita 160 GB di dati aziendali!

Microsoft salva la situazione

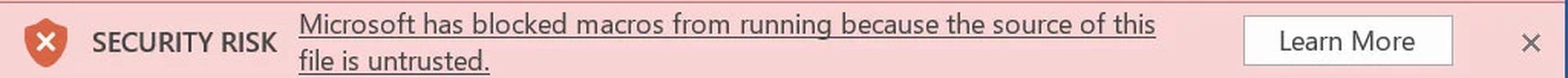

Dopo le recenti modifiche apportate da Microsoft, il metodo attuale potrebbe non avere molto successo poiché Emotet ricostruisce la sua rete.

I documenti di Office scaricati da Internet non contengono più macro per impostazione predefinita a partire da luglio 2022.

Gli utenti verranno ora accolti con un avviso che spiega che le macro sono state disabilitate poiché l’origine del file non può essere verificata quando aprono un documento Emotet.

Con questa funzione, le persone che ricevono e-mail Emotet hanno meno probabilità di abilitare accidentalmente le macro a meno che non prendano provvedimenti attivi per farlo.

Source: Il malware Emotet ritorna, controlla le tue e-mail