L’applicazione WordPad per Windows 10 contiene una vulnerabilità di dirottamento DLL che l’operazione malware QBot ha iniziato a utilizzare per infettare le macchine evitando il rilevamento da parte dei prodotti di sicurezza.

Una DLL è un file di libreria che contiene routine che possono essere utilizzate contemporaneamente da molti programmi. Un programma si sforzerà di caricare tutte le DLL necessarie quando viene avviato.

Lo fa cercando la DLL nelle directory di Windows specificate e caricandola quando viene rilevata. Tuttavia, le DLL nella stessa posizione dell’eseguibile verranno caricate per prime dai programmi Windows, avendo la precedenza su tutte le altre DLL.

Quando un attore di minacce crea una DLL dannosa con lo stesso nome di una valida e la inserisce nel primo percorso di ricerca di Windows, spesso nella stessa posizione dell’eseguibile, il processo è noto come dirottamento della DLL. Quando l’eseguibile viene eseguito, carica la DLL dannosa invece di quella affidabile ed esegue tutte le istruzioni dannose che trova all’interno.

QBot Malware ruba le e-mail per attacchi di phishing

Lo spyware di Windows chiamato QBot, a volte chiamato Qakbot, è iniziato come un trojan bancario ma in seguito si è trasformato in un dropper di malware. Con l’aiuto dell’operazione malware, bande di ransomware tra cui Black Basta, Egregor e Prolock sono state in grado di penetrare prima nelle reti aziendali e lanciare campagne di estorsione.

ProxyLife, un esperto di sicurezza e membro di Cryptolaemus, ha informato BleepingComputer che una nuova operazione di phishing QBot ha iniziato a utilizzare una vulnerabilità di dirottamento DLL nell’eseguibile write.exe WordPad in Windows 10.

Sebbene ProxyLife ci abbia informato che le e-mail di phishing iniziali includono un collegamento per scaricare un file, BleepingComputer non ha ricevuto tali e-mail.

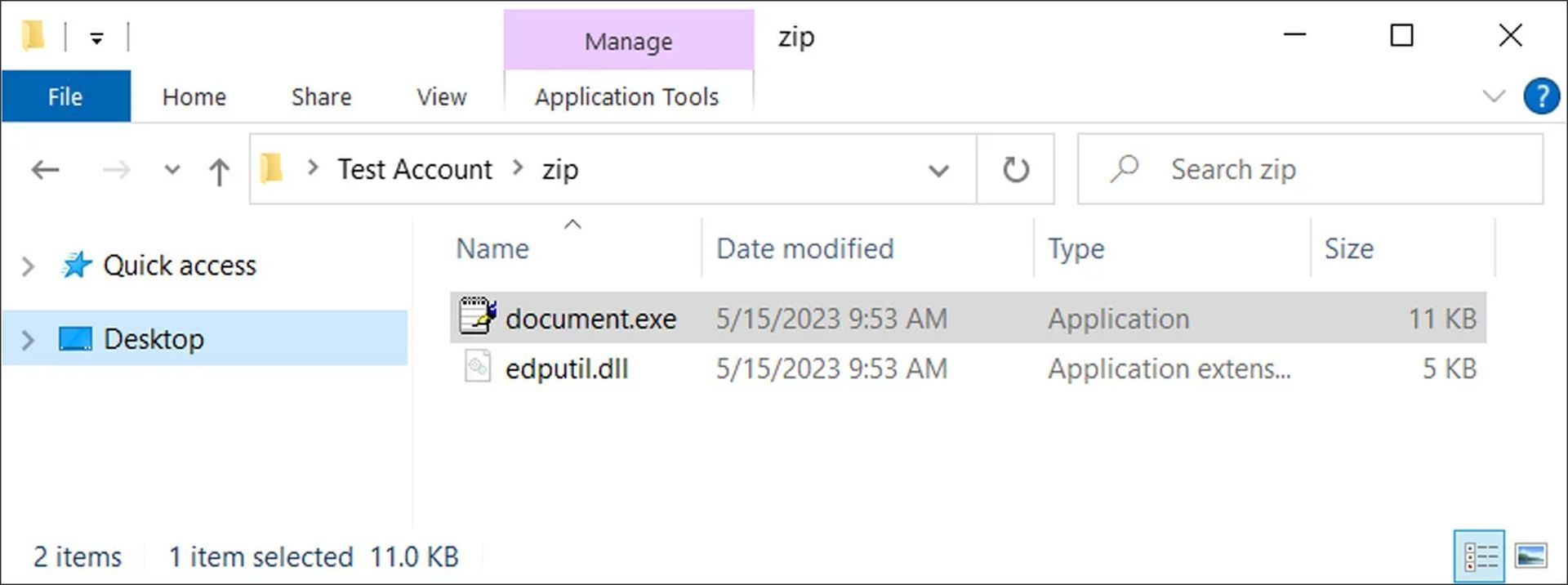

Un archivio ZIP con nome casuale da un sito remoto verrà scaricato quando qualcuno fa clic sul collegamento.

L’applicazione Windows 10 WordPad document.exe e il file DLL edputil.dll (utilizzato per il dirottamento DLL) sono entrambi inclusi in questo pacchetto ZIP.

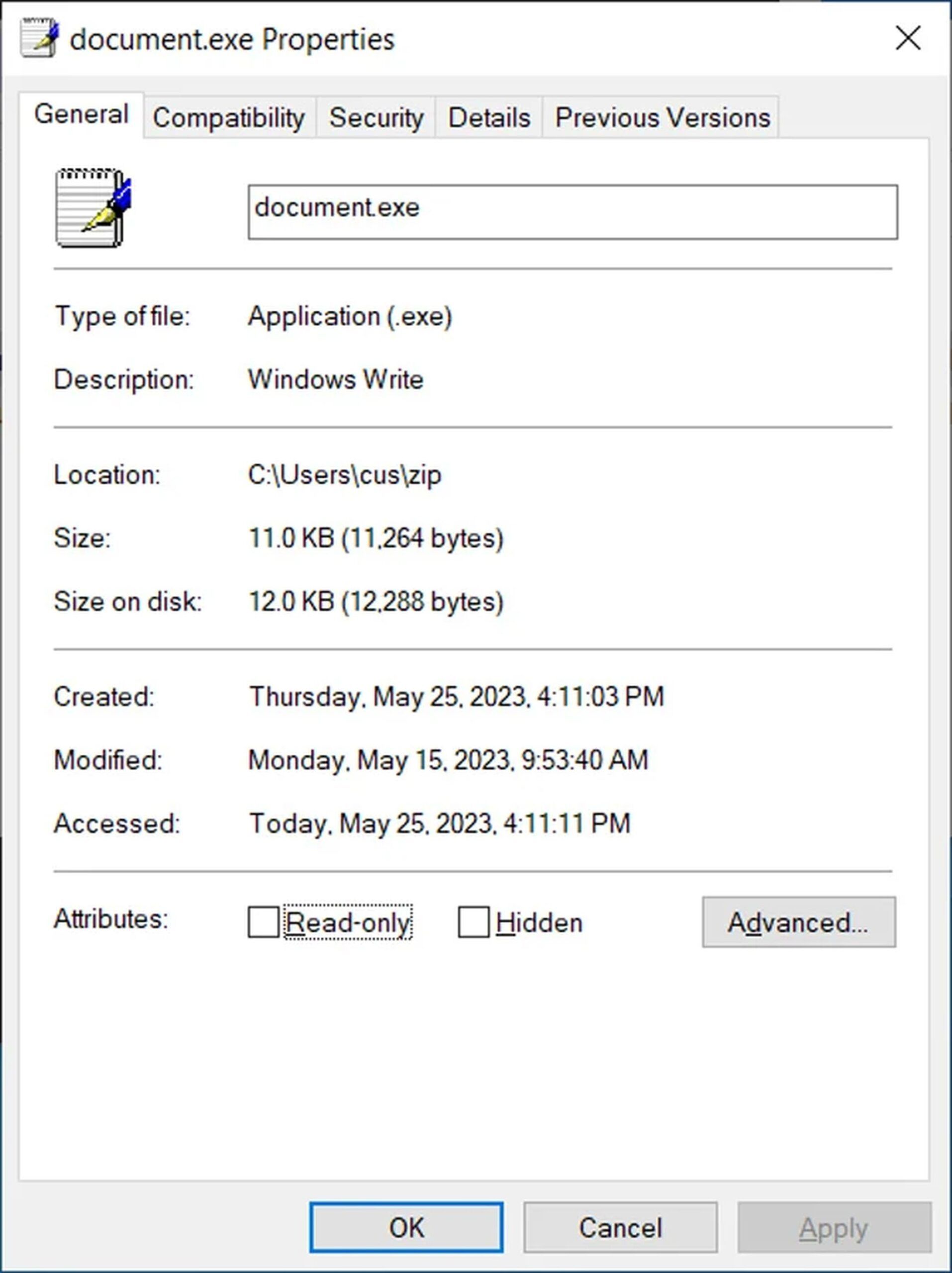

Il vero eseguibile Write.exe utilizzato per avviare l’editor di documenti WordPad di Windows 10 è essenzialmente un duplicato rinominato del documento.exe file, come puoi vedere dai suoi attributi.

Un vero file DLL chiamato edputil.dll, che in genere si trova nel file C:WindowsSistema32 cartella, viene caricato immediatamente quando viene eseguito document.exe.

Tuttavia, l’eseguibile caricherà qualsiasi file dll con lo stesso nome situato nella stessa posizione dell’eseguibile document.exe quando tenta di caricare edputil.dll invece di cercarlo in una cartella specificata.

A causa della creazione di una DLL edputil.dll dannosa e della sua memorizzazione nella stessa posizione di document.exe, gli attori delle minacce sono ora in grado di eseguire il dirottamento della DLL.

ProxyLife ha informato BleepingComputer che quando la DLL viene caricata, il malware utilizza C:Windowssystem32curl.exe per recuperare una DLL mascherata da file PNG da un server remoto.

Il seguente comando viene quindi eseguito da rundll32.exe su questo file PNG (che in realtà è una DLL):

rundll32 c:userspublicdefault.png,print

Mentre Cobalt Strike (un toolkit post-sfruttamento utilizzato dagli attori per acquisire prima l’accesso al dispositivo compromesso) e altri payload vengono finalmente scaricati, QBot continuerà a operare silenziosamente in background, catturando e-mail da utilizzare in altri attacchi di phishing.

In seguito all’utilizzo di questo dispositivo come base, la rete verrà infiltrata lateralmente, il che spesso si traduce in attacchi ransomware e furto di dati aziendali.

Gli attori delle minacce sperano che installando QBot tramite uno strumento affidabile come Windows 10 WordPad (write.exe), i prodotti per la sicurezza non identificheranno il virus come dannoso.

Tuttavia, poiché le versioni precedenti del sistema operativo non dispongono del software Curl, l’utilizzo di curl.exe implica che questa tecnica di infezione funzionerà solo su Windows 10 e versioni successive.

Poiché le versioni precedenti di Windows sono state gradualmente eliminate dopo aver perso il supporto, questo non dovrebbe generalmente essere un problema. Attualmente, l’operazione QBot è passata ad altre tecniche di infezione nelle ultime settimane, sebbene sia normale che tornino alle strategie precedenti nelle campagne successive.

Se sei interessato alla sicurezza, ti suggeriamo di dare un’occhiata agli attacchi di phishing di Twitter: gli effetti collaterali imprevisti della tariffa di verifica o Battle net down Spiegazione dell’attacco DDoS di Battle net (11 ottobre).

Source: Il malware QBot sfrutta il meccanismo di caricamento delle DLL di WordPad