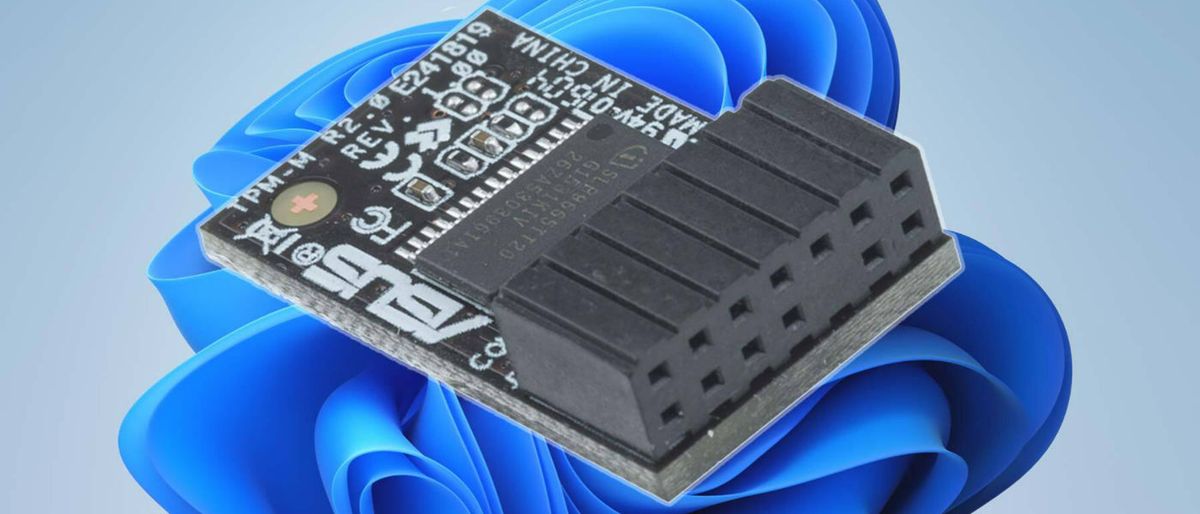

Il TPM (Trusted Module Platform) integrato è oggi un elemento chiave nella sicurezza del sistema. Tanto che, come forse saprai, Microsoft consentirà l’installazione di Windows 11 solo su sistemi dotati di questo sistema di sicurezza (con poche eccezioni, come ti abbiamo detto qui), mettendo gli utenti di sistemi più vecchi che non hanno un Chip TPM in una situazione complicata e che non hanno la possibilità di installarlo.

Il fatto è che produttori e sviluppatori scommettono su chip dedicati a garantire la sicurezza di determinate operazioni, con TPM che accompagna sistemi compatibili ed enclave sicure come l’implementazione dello stesso progettato da Apple. E non c’è dubbio che nella stragrande maggioranza dei casi questo sistema offre un livello di sicurezza più che adeguato e con il quale possiamo stare tranquilli.

Il TPM si è però rivelato non infallibile, in determinate circostanze e con una procedura complessa ma fattibile è possibile aggirare la protezione che in teoria impedisce l’accensione e l’utilizzo di un sistema e, in quelle stesse circostanze, l’accesso ad una rete aziendale , con gli enormi rischi che ciò comporta. Prima di analizzare la vulnerabilità, insistiamo ancora su quanto detto prima, si tratta di circostanze molto specifiche, e non è un attacco alla portata di nessuno, ma è comunque importante conoscerlo e, se necessario, prevenirlo.

Questa scoperta è frutto di un’indagine condotta e resa pubblica pochi giorni fa da Gruppo Dolos, i cui autori hanno ottenuto l’accesso completo al disco rigido di un laptop preconfigurato per fornire l’accesso a una rete aziendale tramite una connessione VPN sicura. Questo tipo di configurazione è molto comune nelle aziende che danno questi computer ai propri dipendenti in modo che possano telelavorare in sicurezza.

Il TPM è sicuro, la sua implementazione meno

Data la sicurezza offerta dal chip TPM, molti attacchi sono esclusi, quindi i ricercatori hanno provato un approccio diverso, ovvero hanno cercato punti deboli legati al chip stesso e alla sua integrazione nel sistema. Con la configurazione più comune, il sistema si avvia direttamente in Windows, senza che un passaggio precedente richieda l’immissione di una password. Un’unica chiave, memorizzata sul chip, viene utilizzata per sbloccare il sistema.

La costruzione dei chip TPM stessi rende praticamente impossibile il tentativo di accedere direttamente ai loro contenuti. Si dice anche che alcuni modelli abbiano una funzione di autodistruzione fisica se vengono rilevati tentativi di accesso all’interno. Nel frattempo, i punti che collegano il chip alla scheda sono così piccoli che, in pratica, è quasi impossibile saldare loro qualcosa per provare ad accedere ai dati trasmessi da e verso il chip.

E quale sarebbe il punto di accedere a tale traffico di dati? È qui che dobbiamo sapere che la connessione TPM alla CPU avviene tramite un bus SPI (Serial Peripheral Interface) e che, a causa dell’implementazione di sicurezza di BitLocker, l’inserimento di uno sniffer su questo bus di dati potrebbe consentire la chiave di decrittazione dell’unità di archiviazione del sistema da ottenere, poiché viene trasmesso in chiaro.

Idealmente, per motivi di sicurezza, il TPM dovrebbe avere un bus dedicato che lo collega alla CPU, ma per motivi di design e costi, risulta che lo stesso bus utilizzato per questa connessione è utilizzato anche da altri componenti della scheda madre, compreso il CMOS chip che ospita il BIOS del sistema. Cos’ha di speciale questo chip? Bene, a differenza del TPM, i pin che lo collegano alla scheda madre sono molto grandi, quindi collegare qualcosa a loro è molto più semplice.

Il passo successivo è stato quello di analizzare tutto il traffico dati sul bus SPI a cui erano collegati sia il BIOS che il chip TPM, filtrando tutti i dati per estrarre la chiave di crittografia. Non ci volle molto per sfruttare l’accesso del sistema al disco rigido per ottenere l’accesso al contenuto dell’unità di memorizzazione. Da quel momento la guerra era già vinta, i ricercatori avevano già ottenuto la chiave necessaria per decifrare il contenuto del disco.

Con la chiave di decrittazione dell’unità ottenuta, i ricercatori non hanno più dovuto affrontare l’impossibilità di sbloccare il sistema senza la chiave: il passo successivo è stato scollegare l’SSD dal laptop e collegarlo a un altro sistema per accedere al suo contenuto.

Anche peggio di come sembrava

Durante l’analisi del contenuto dell’hard disk è emersa una scoperta molto interessante: sul PC era installato un client VPN aziendale, preinstallato e preconfigurato, pronto all’uso. A differenza dei client VPN per utenti domestici, le soluzioni aziendali hanno una caratteristica molto interessante: stabiliscono la connessione prima che l’utente acceda. In questo modo, gli script di dominio vengono eseguiti sui sistemi non appena vengono accesi, evitando così la necessità di autenticazione con password (specifica per ogni computer) in ogni caso, cosa che potrebbe essere un incubo per l’amministratore di tali sistemi.

Cosa significa questo? Ebbene, a quel punto ricercatori e potenziali aggressori potrebbero ricorrere a tante tecniche ben note per introdurre malware nell’SSD del sistema attaccato, che verrebbe poi rimontato sul PC. E quando quel PC, o un dump del suo disco in una macchina virtuale, viene avviato, accederà immediatamente alla rete aziendale, così che non solo la sicurezza di quel sistema ma dell’intera infrastruttura sarà stata compromessa.

Come accennato all’inizio, si tratta di un attacco complesso, in quanto richiede l’accesso fisico al sistema e, con alcune misure di sicurezza aggiuntive, viene invalidato. L’opzione più semplice è che l’utente debba inserire una password per avviare il sistema (il sistema stesso, non Windows) e può essere utilizzato anche un sistema di sicurezza aggiuntivo che rende crittografate le comunicazioni tra il TPM e la CPU.

Parliamo quindi di un problema di sicurezza non facile da sfruttare, ma che esiste, che può essere riprodotto (a maggior ragione ora che è stato reso pubblico) e che dimostra che anche avere un chip TPM non garantisce una sicurezza completa. E di conseguenza, è essenziale adottare misure aggiuntive, come bloccare l’avvio del sistema con una password.

E c’è una raccomandazione che è fondamentale, sopra tutte le altre: ricorda che non avremo mai la sicurezza al 100%. Che disponiamo di un chip TPM, di una VPN molto sicura, ecc., non dobbiamo trascurare la sicurezza. Tieni sotto controllo i nostri computer, non installa software di dubbia provenienza, fai molta attenzione a ciò che riceviamo via email… sì, lo sappiamo, sono le stesse vecchie linee guida, ma la loro importanza è fondamentale quando si tratta di proteggerci dalle minacce.